导读 专家告称,亚马逊网络服务(AWS)的ApacheAirflow(MWAA)管理工作流存在一个漏洞,该漏洞允许威胁行为者远程劫持人们的会话并在底层实例上执行

专家告称,亚马逊网络服务(AWS)的ApacheAirflow(MWAA)管理工作流存在一个漏洞,该漏洞允许威胁行为者远程劫持人们的会话并在底层实例上执行恶意代码。

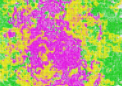

网络安全研究人员Tenable发现了该漏洞,并将其命名为FlowFixation,解释称该漏洞源于AWSMWAAWeb管理平台上的会话固定和AWS域中的错误配置。这两者为跨站点脚本(XSS)攻击打开了大门。

Tenable高级安全研究员LivMatan解释道:“在接管受害者账户后,攻击者可以执行读取连接字符串、添加配置和触发有向无环图(DAGS)等任务。在某些情况下,此类操作可能会导致MWAA底层实例出现RCE(远程代码执行),并横向移动到其他服务。”

HackerNews将会话固定描述为一种网络攻击技术,发生在“用户通过服务身份验证但未使任何现有会话标识符失效时”。这允许攻击者强制(或固定)用户使用已知的会话标识符,因此当他们进行身份验证时,攻击者将被授予对会话的访问权限。

Matan表示:“FlowFixation凸显了云提供商域架构和管理现状中与公共后缀列表(PSL)和共享父域相关的一个更广泛的问题:同站点攻击。”他们补充说,这种错误配置还会影响Azure和GoogleCloud。

在发现该漏洞后,Tenable通知了亚马逊,亚马逊随后发布了补丁。AWS和Azure都将配置错误的域添加到PSL(公共后缀列表)中。据《HackerNews》报道,对于谷歌来说,这个问题的危险程度还不足以需要补丁。

该漏洞的完整技术分析可以在Tenable的博客上找到。

跳动城乡网

跳动城乡网